Le tastiere sono una parte essenziale dei personal computer, sin da quando questi dispositivi sono entrati nelle nostre case, decine e decine di anni fa.

Se pensi un attimo a quante informazioni sensibili digiti sulla tua keyboard, puoi capire come sia un potenziale rischio per la tua privacy e sicurezza. Ma è davvero possibile hackerare una tastiera?

La risposta è un poco incoraggiante sì, anche se va fatto un discorso molto più approfondito. Non preoccuparti però: come vedrai in questo articolo, in realtà esistono diverse contromosse che puoi attuare per ridurre drasticamente, se non annullare, i rischi.

Indice dei contenuti

Come vengono hackerate le tastiere

L'hacking della tastiera significa che un utente malintenzionato monitora o manipola l'input da keyboard di una vittima. Un attacco di questo tipo potrebbe portare al furto di dati sensibili, come PIN, password e altri dati personali. Esistono diversi tipi di hacking da tastiera, ma i più comuni sono i seguenti:

- Attacchi keylogger: i keylogger è un tipo di software (più raramente hardware) che registra ogni tasto premuto su una tastiera. I keylogger possono acquisire le password degli utenti, i dati delle carte di credito e non solo;

- Attacchi wireless: le tastiere wireless utilizzano tecnologie wireless come la radiofrequenza o il Bluetooth, che trasmettono le informazioni immesse da una persona al computer tramite un trasmettitore. Gli aggressori possono acquisire le informazioni dell'utente monitorando o interrompendo questa comunicazione senza fili;

- Attacchi basati su software malevolo: le vulnerabilità nei componenti software come i driver e le app di gestione della tastiera possono consentire agli aggressori di accedere ai dati immessi dagli utenti.

Cosa sono gli attacchi tramite accesso fisico?

Gli attacchi tramite accesso fisico si riferiscono a tentativi non autorizzati di ottenere il controllo di un dispositivo informatico manipolandone direttamente i componenti hardware. Uno di questi attacchi prevede la manipolazione delle nostre amate periferiche.

Per una tale modalità di aggressione, un utente malintenzionato potrebbe inserire alcune “aggiunte” hardware nella tastiera. Il cybercriminale, dunque, tenta i di rubare le combinazioni di password catturando i tasti premuti sulla tastiera e inviandoli a un ricevitore esterno. Questi dispositivi possono spesso essere difficili da rilevare sia per dimensioni sia perché adeguatamente “mimetizzati”.

Gli attacchi con accesso fisico alle tastiere possono sfruttare la manipolazione della tastiera e altre vulnerabilità relative ai dispositivi di input. Gli aggressori potrebbero ad esempio tentare di manipolare le porte USB o i connettori aggiuntivi posizionati tra la tastiera e il computer. Modificando la connessione USB, gli aggressori possono manipolare il processo di trasmissione dei dati, agendo indisturbati.

Malware e Keylogger

Gli aggressori non devono ricorrere solo a metodi fisici quando vogliono prendere il controllo di una tastiera. Un malware incluso in un driver della tastiera può essere sfruttato nel trasmettere informazioni all'aggressore. Uno dei migliori esempi di ciò sono i già citati keylogger.

Un keylogger è spesso un tipo di malware che trasmette istantaneamente tutti i tasti premuti sulla tastiera all'aggressore (detto questo, alcuni datori di lavoro utilizzano questi software sui computer aziendali per monitorare i dipendenti, quindi non tutti i keybogger sono propriamente considerabili come malware).

Questo è un metodo di attacco molto pericoloso, poiché tutte le combinazioni di tasti raggiungeranno l'aggressore, non importa quanto sia difficile e forte la tua parola d’accesso o quale gestore di password tu stia usando.

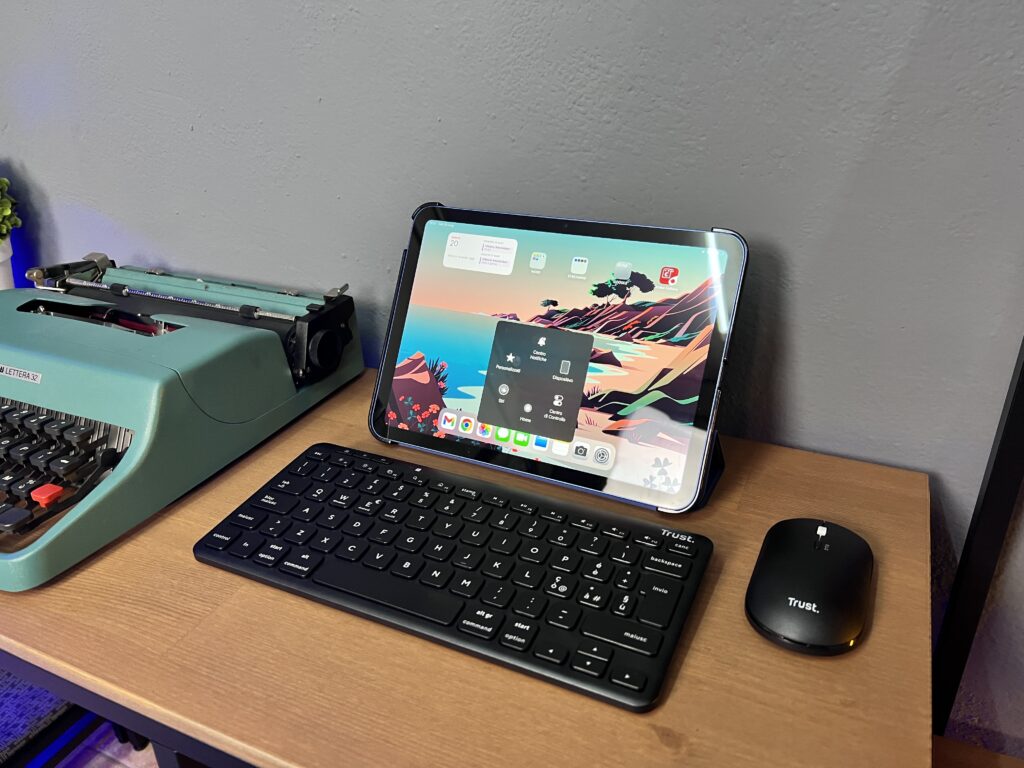

Perché le tastiere wireless sono considerate vulnerabili

Le tastiere wireless sono emerse come un'alternativa popolare alle loro controparti cablate grazie alla loro maggiore mobilità e alla configurazione semplificata. Queste tastiere utilizzano la radiofrequenza (RF) o la tecnologia Bluetooth per stabilire una connessione con il dispositivo host. Esistono molti ottimi modelli di tastiera wireless tra cui scegliere e presentano senza ombra di dubbio numerosi vantaggi rispetto alle classiche cablate.

Tutto ciò, però, ha un prezzo. E non stiamo solo parlando dei costi d’acquisto.

Gli attacchi di rete alle tastiere wireless si verificano quando un individuo non autorizzato intercetta i segnali trasmessi tra la tastiera e il suo ricevitore. Intercettando questi segnali, gli aggressori possono accedere a informazioni sensibili, tra cui sequenze di tasti, password e altri dati riservati. Puoi facilmente capire quanto tutto ciò sia potenzialmente molto pericoloso.

Come prevenire l'hacking della tastiera

Proteggerci dall’hacking della tastiera richiede un approccio proattivo. Sebbene i cybercriminali prendano di mira questa periferica sempre più di frequente, esistono anche misure per proteggerti da questi attacchi.

Applica aggiornamenti software con regolarità

Mantenere aggiornati i driver della tastiera e il software di sicurezza è fondamentale per una solida difesa contro gli attacchi hacker (di questa periferica e non solo). Installando regolarmente gli ultimi aggiornamenti forniti dai produttori, puoi ridurre in modo significativo il rischio di cadere vittima di tentativi di hacking.

I driver della tastiera fungono da interfaccia tra la tastiera fisica e il sistema operativo, garantendo comunicazione e funzionalità fluide. I driver obsoleti possono fornire un punto di ingresso che gli hacker possono sfruttare e ottenere accesso non autorizzato al sistema, a prescindere da quale periferica sia coinvolta.

I software antivirus, antimalware e firewall sono progettati per rilevare e mitigare potenziali minacce, inclusi gli attacchi di hacking alla tastiera. Gli sviluppatori rilasciano continuamente aggiornamenti per stare al passo con l'evoluzione delle tecniche di hacking e per fornire una protezione avanzata agli utenti.

Garantisci la sicurezza fisica alla tua tastiera

Se lavori in un ufficio, dove molte persone potrebbero avere accesso alla tua tastiera, cerca di proteggere la periferica anche fisicamente. Dunque, trova un modo per bloccarla o nasconderla quando non sei a lavoro.

Bloccare la tastiera potrebbe comportare l'uso di un lucchetto specifico per impedire a chiunque di manometterla. Questi prodotti, però, sono molto rari: come puoi fare a gestire la situazione in modo più semplice?

In alternativa, è possibile riporre la tastiera in un cassetto o in un armadietto chiuso a chiave, assicurandoti che sia quanto più possibile fuori dalla vista e dalla portata di potenziali intrusi.

Anche se ti fidi dei tuoi colleghi o di chi ti circonda, è comunque essenziale prendere precauzioni. Lasciare la tastiera incustodita e facilmente accessibile può renderla vulnerabile a usi non autorizzati o azioni dannose.

Connessioni sicure per la tastiera wireless

Per le persone che utilizzano tastiere wireless, proteggere la connessione è ancor più importante. L’utilizzo di un protocollo di crittografia robusto è fondamentale per salvaguardare i dati trasmessi tra periferica e PC.

Ti consigliamo di scegliere una tastiera wireless che supporti uno standard di crittografia sicuro. Inoltre, dovresti prestare attenzione quando ti connetti a qualsiasi rete wireless, assicurandoti che sia sicura e affidabile.

Cosa fare se la tua tastiera è già stata hackerata

Il recupero da un attacco hacker alla tastiera inizia con il riconoscimento della violazione e con la conseguente adozione di misure immediate.

Disconnetti la tastiera compromessa da qualunque dispositivo connesso a Internet: questa fase è fondamentale per interrompere l'accesso dell'intruso e limitare potenziali danni. Informa le parti potenzialmente interessate, come amici, familiari o dipartimenti IT dell’azienda.

Per rafforzare la sicurezza, è importante modificare il prima possibile le password e abilitare l’autenticazione a due fattori (nota anche come 2FA).

L’esecuzione di scansioni antivirus su tutti i dispositivi connessi, l’aggiornamento del software e il rafforzamento delle misure generali di sicurezza rafforzano ulteriormente il tuo ambiente digitale. Infine, mantieniti sempre informato sui nuovi trend che riguardano le minacce digitali e le possibili contromosse che puoi attuare.